《网络安全攻防(Network security attack and defense)》教学大纲

制定时间:2025年 4月

一、课程基本信息

(一)适用专业:计算机科学与技术专业

(二)课程代码:

(三)学分/课内学时:3学分/48学时

(四)课程类别:专业教育

(五)课程性质:选修/理论课

(六)先修课程:C语言程序设计、面向对象程序设计方法、数据结构、计算机网络

(七)后续课程:工控系统安全攻防、网络安全技术

二、课程教学目标

《网络安全攻防》课程是计算机科学与技术专业的一门专业课。本课程以理论与实践相结合的基本理念为指导,由浅入深介绍安全攻防的基本理论、渗透测试基础知识和渗透测试方法及实践。通过学习渗透测试流程中各阶段的常用工具及方法,以及Web应用系统渗透、网络服务与客户端渗透的常见漏洞和攻击手段,能够在今后的工作中承担渗透测试、安全防护工作。

(一)具体目标

目标1:

激发学生学习热情,掌握漏洞的生命周期、漏洞的危险等级划分方法、信息收集的方式和流程、常见漏洞的攻击原理、攻击方法和防御方法,具备攻防基本技能。

目标2:

培养学生勇攀高峰的精神,能运用所学技能对现实中的网络开展攻防工作,探索合适的方式解决现实问题。

目标3:

培养学生网络强国意识,培养具有扎实的网络攻防知识和渗透测试技能,具有扎实的专业理论知识和实际操作技能,能从事安全服务、渗透测试、攻防对抗的高素质技能型人才。

(二)课程目标与毕业要求的对应关系

毕业要求 |

毕业要求指标点 |

课程目标 |

教学单元 |

评价方式 |

4. 能够基于科学原理,采用适当的工程方法对计算机应用系统的复杂工程问题进行研究,包括系统方案设计、分析与解释数据、并通过信息综合得到合理有效的结论。 |

观测点4.4:能正确采集和整理系统的相关数据,对结果进行分析和解释,获取有效结论。 |

目标3 |

对网络中的数据进行分析,发现网络安全问题 |

期末考核 |

5.能够针对计算机应用系统的复杂工程问题,开发、选择与使用恰当的技术、资源、现代工程工具和信息技术工具,实现网络程序设计,理解其局限性。 |

观测点5.3:能够选择和使用适当的技术手段、现代工程工具和信息技术工具,对工程问题进行预测与模拟,解决计算机网络应用过程中遇到的网络工程及网络安全问题。 |

目标1 目标2 |

利用合适的理论方法以及工具,解决网络中的安全问题,开展攻防对抗 |

实验、期末考核 |

三、教学内容与方法

(一)教学内容及要求

序 号 |

教学单元 |

教学内容 |

学习产出要求 |

推荐学时 |

推荐教学方式 |

支撑 课程目标 |

备注 |

1 |

渗透测试基础知识 |

渗透测试定义,白盒测试、黑盒测试、灰盒测试,漏洞等级划分,漏洞分类,漏洞资源库、渗透测试报告 |

理解渗透测试定义,理解渗透测试分类,理解渗透测试流程,理解漏洞的生命周期,理解漏洞的危险等级划分方法,了解漏洞的分类,了解漏洞的披露方式,了解渗透测试报告撰写 |

4 |

讲授 |

目标1 目标2 目标3 |

课程思政:国家网络安全观 |

2 |

Kali基础 |

Kali Linux简介、特性,VMware简介,VMware四种网络连接方式,Kali虚拟机安装步骤,Metasploit文件系统架构,Metasploit的渗透测试流程,Burp Suite框架 |

了解Kali Linux的安装和配置步骤,了解Metasploit框架的常用模块,了解Burp Suite框架的基本配置和常用模块 |

2 |

讲授 案例 |

目标1 目标2 目标3 |

|

3 |

信息收集 |

信息收集方式,信息收集流程,Whois信息查询渠道,子域名的查询渠道,Google Hacking的指令介绍,FOFA查询语法,Metasploit的活跃主机扫描实践,Nmap端口扫描实践,Amap服务指纹识别实践 |

了解信息收集方式,了解信息收集流程,掌握Nmap的配置和使用方法,掌握被动信息收集方法,掌握主动信息收集方法及使用的工具,包括活跃主机扫描、操作系统指纹识别、端口扫描、服务指纹识别、web敏感目录扫描 |

4 |

讲授 案例 |

目标1 目标2 目标3 |

|

4 |

漏洞扫描 |

漏洞扫描的流程,漏洞扫描关键技术,Nmap脚本扫描实例,OpenVAS配置和使用,Nessus配置和使用 |

了解漏洞扫描原理,了解漏洞扫描关键技术,掌握网络漏洞扫描工具的使用方法 |

4 |

讲授 案例 |

目标1 目标2 目标3 |

课程思政:鼓励科技创新 |

5 |

Web应用渗透 |

Web安全漏洞产生原因,Web应用渗透测试各个阶段工作,常见Web应用漏洞,SQL注入攻击原理,SQL注入攻击分类,SQL注入攻击防御方法,XSS攻击原理,XSS攻击分类,XSS攻击防御方法,CSRF攻击原理,CSRF攻击三个关键条件,CSRF攻击防御方法,文件上传漏洞原理,文件上传漏洞检测方法,命令注入攻击原理,命令注入攻击防御方法 |

了解Web应用渗透定义,了解常见Web应用漏洞,了解SQL注入、XSS、CSRF、文件上传、命令注入等常见漏洞攻击原理、攻击方法和防御方法 |

10 |

讲授 案例 |

目标1 目标2 目标3 |

|

6 |

后渗透测试 |

后渗透概念,后渗透规则,后渗透流程,获取webshell权限,获取系统权限过程,获取系统信息、网络配置信息、进程信息、用户信息等,横向渗透过程,通过Persistence创建持久化后门,清除Windows日志方法,清除Linux日志方法 |

了解后渗透测试的概念、规则和流程,掌握后渗透测试常用工具和方法,掌握权限提升方法、权限维持方法,了解内网渗透方式,了解痕迹清除方法 |

8 |

讲授 案例 |

目标1 目标2 目标3 |

课程思政:西北工业大学遭受美国攻击 |

7 |

实验1 |

渗透测试工具 |

掌握Metasploit、Burp Suite等常用渗透工具的使用方法 |

2 |

实验 |

目标1 |

|

8 |

实验2 |

被动信息收集 |

掌握whois查询、Google hacking、FOFA查询等被动信息收集方法 |

2 |

实验 |

目标1 |

|

9 |

实验3 |

主动信息收集 |

掌握Nmap、Nessus、AWVS等信息收集工具的使用 |

2 |

实验 |

目标1 |

|

10 |

实验4 |

SQL注入攻击 |

掌握SQL注入基本方法 |

2 |

实验 |

目标1 |

|

11 |

实验5 |

XSS攻击 |

掌握XSS攻击基本方法 |

2 |

实验 |

目标1 |

|

12 |

实验6 |

文件上传漏洞 |

掌握文件上传漏洞利用基本方法 |

2 |

实验 |

目标1 |

|

13 |

实验7 |

后渗透测试 |

掌握权限提升、横向渗透、后门持久化、痕迹清理等方法 |

2 |

实验 |

目标1 |

|

14 |

实验8 |

攻防综合实践 |

掌握网络攻防综合实施流程 |

2 |

实验 |

目标1 |

|

(二)教学方法

1.课堂讲授

(1)采用启发式教学,激发学生主动学习的兴趣,培养学生独立思考、分析问题和解决问题的能力,融入课程思政内容,引导学生主动通过实践和自学获得自己想学到的知识。

(2)在教学内容上,系统讲网络攻防的基本理论、不同攻击方式的基本原理和防护的基本方法,使学生具备独立开展渗透测试的能力。

(3)在教学过程中采用电子教案,多媒体教学与传统板书、教具教学相结合,提高课堂教学信息量,增强教学的直观性。

(4)理论教学与工程实践相结合,引导学生应用数学、自然科学和工程科学的基本原理,采用现代设计方法和手段,进行需求分析、设计与仿真,培养其识别、表达和解决计算机科学与技术专业相关工程问题的思维方法和实践能力。

(5)课内讨论和课外答疑相结合,每周至少一次进行答疑。

2.实验教学

实验教学是网络攻防课程中重要的实践环节,目的是培养学生运用实验方法研究解决计算机科学与技术专业复杂工程问题的能力。课程要求完成实验8个,各实验按照实验指导书的要求,学生独立或分组完成,并提交实验报告。鼓励学生结合自己的兴趣进行自主课后实验。

四、考核及成绩评定

(一)考核内容及成绩构成

课程目标 |

考核内容 |

成绩评定方式 |

成绩占总评分比例 |

目标成绩占当次考核比例 |

学生当次考核平均得分 |

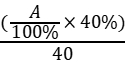

目标达成情况计算公式 |

目标1 |

激发学生学习热情,掌握漏洞的生命周期、漏洞的危险等级划分方法、信息收集的方式和流程、常见漏洞的攻击原理、攻击方法和防御方法,具备攻防基本技能。 |

实验 |

40% |

100% |

A |

|

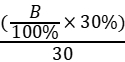

目标2 |

培养学生勇攀高峰的精神,能运用所学技能对现实中的网络开展攻防工作,探索合适的方式解决现实问题。 |

期末考核 |

30% |

100% |

B |

|

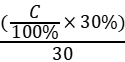

目标3 |

培养学生网络强国意识,培养具有扎实的网络攻防知识和渗透测试技能,具有扎实的专业理论知识和实际操作技能,能从事安全服务、渗透测试、攻防对抗的高素质技能型人才。 |

期末考核 |

30% |

100% |

C |

|

总评成绩(100%)= 实验(40%)+期末考核(60%) |

100% |

—— |

—— |

|

(二)实验成绩评定

需完成实验8次,支撑目标1,共占总评分40%。对应目标的评分标准如下:

对应目标 |

目标2:激发学生学习热情,掌握漏洞的生命周期、漏洞的危险等级划分方法、信息收集的方式和流程、常见漏洞的攻击原理、攻击方法和防御方法,具备攻防基本技能 |

考查点 |

实验内容 |

总评分占比 |

40% |

评分标准 |

100% 至 90% |

安全管理策略制定科学、严谨;熟练使用各类网络安全工具,能够准确分析网络中的相关漏洞及缺陷;能够提出可行的网络安全解决方案,效果良好。 |

89.9% 至 80% |

安全管理策略制定科学;熟练使用各类网络安全工具,能够准确分析网络中的相关漏洞及缺陷;能够提出可行的网络安全解决方案。 |

79.9 至 70% |

安全管理策略制定较为完备;熟练使用主流网络安全工具,能够准确分析网络中的相关漏洞及缺陷;能够提出可行的网络安全解决方案。 |

69.9% 至 60% |

安全管理策略制定合理;能够使用主流的网络安全工具,能够分析网络中的相关漏洞及缺陷;能够提出适当的网络安全解决方案。 |

59.9%至 0 |

安全管理策略制定有待完善;能够使用一些网络安全工具,对网络中的相关漏洞及缺陷有所了解;对网络安全解决方案的制定缺乏完整性和可行性。 |

五、参考学习资料

(一)推荐教材:

孙涛 等. 渗透测试技术. 北京:机械工业出版社, 2024.

(二)参考教材:

贾铁军. 网络安全技术及应用实践教程. 北京:机械工业出版社, 2016.